Компьютеpное Zловредство

Евгений Каспеpский

СПб.: Питер, 2007. — 208 с: ил.

ISBN 978-5-91180-631-6

[

Вернуться к списку] [

Комментарии (0)]

Отрывок (Главы 1-2)

ББК 32.973.23-018-07

УДК 004.491.22

К28

Касперский Е.

К28 Компьютерное зловредство (+CD). — СПб.: Питер, 2007. — 208 с: ил.

ISBN 978-5-91180-631-6

Вредоносные компьютерные программы развиваются вместе со всей индустрией PC, часто значительно

опережая ее. Для того чтобы противостоять этой угрозе, «врага» необходимо знать в лицо. В своей

книге Евгений Касперский рассказывает о самых разных вредоносных программах — от классических

вирусов и троянцев до шпионских и «рекламных» приложений, анализирует сегодняшний день и перспективы

индустрии компьютерной безопасности.

На прилагаемом компакт-диске — «Антивирус Касперского» 7.0 с 6-месячной лицензией.

ББК 32.973.23-018-07

УДК 004.491.22

Все права защищены. Никакая часть данной книги не может быть воспроизведена в какой бы то ни было

форме без письменного разрешения владельцев авторских прав.

Информация, содержащаяся в данной книге, получена из источников, рассматриваемых издательством как

надежные. Тем не менее, имея в виду возможные человеческие или технические ошибки, издательство не

может гарантировать абсолютную точность и полноту приводимых сведений и не несет ответственности за

возможные ошибки, связанные с использованием книги.

ISBN 978-5-91180-631-6 © ООО «Питер Пресс», 2007

Краткое содержание

- Введение

- Благодарности

- От издательства

- Глава 1. Кто и почему создает вредоносные программы

- Глава 2. Среда для вирусов — три условия существования вредоносных программ

- Глава 3. Ущерб от вирусной атаки

- Глава 4. Способы проникновения в систему

- Глава 5. Методы защиты от вредоносных программ, антивирусные решения и технологии

- Глава 6. Классификация и поведение вредоносных, нежелательных и условно опасных программ

- Глава 7. История компьютерных вирусов и прочих вредоносных программ

- Заключение

- Приложение. Описание вредоносных программ

Оглавление

Посвящается «дятлам»

Введение

Компьютерные вирусы, черви, троянские программы, спам, сетевые атаки и прочие нежелательные компьютерные явления давно перестали быть чем-то необычным, приводящим пользователя или системного администратора в шоковое состояние. Заражение вирусом или троянской программой — вполне частая ситуация как для тех, кто небрежно относится к элементарным правилам компьютерной гигиены, так и для профессиональных системных администраторов, отвечающих за бесперебойную работу корпоративных сетей. Обыденным также стал электронный спам, давно количественно перекрывший поток «легальных» писем.

Год за годом мы становимся свидетелями увеличения не только количества «вредных» программ, но и разнообразия их применения. Воровство приватной и/или конфиденциальной информации, кибершантаж и мошенничество, «зомби»-сети для рассылки спама — в дополнение к «традиционным» вирусам, которые заражают исполняемые файлы и не несут «полезной нагрузки», то есть не совершают дополнительных действий в корыстных целях автора вируса.

При этом следует иметь в виду, что антивирусные программы и «железо» не дают полной гарантии защиты. Приносимые вирусами убытки не падают и достигают величин в миллиарды долларов ежегодно (в 2005 году, согласно отчету Computer Economics, $14,2 млрд (табл. 0.1)). Это несмотря на рост затрат на средства защиты (мировой антивирусный рынок в 2006 году, согласно отчету IDC, оценивается в $4 млрд (табл. 0.2)) и огромные усилия конкурирующих антивирусных компаний. И оценки ущерба явно занижены, поскольку известно лишь о части подобных инцидентов.

Таблица 0.1. Убытки мировой экономики от вирусных атак 1995-2005 годов, млрд долларов1

| 1995 | 1996 | 1997 | 1998 | 1999 | 2000 | 2001 | 2002 | 2003 | 2004 | 2005 |

|---|

| 0,5 | 1,8 | 3,3 | 6,1 | 13 | 17,1 | 13,2 | 11,1 | 13 | 17,5 | 14,2 |

Таблица 0.2. Доходы антивирусных компаний от продуктов для домашних и корпоративных пользователей, млн долларов2

| Год | Антивирусные продукты для пользователей: | Итого |

|---|

| Домашних | Корпоративных |

|---|

| 2002 | 659 | 1559,2 | 2218,2 |

| 2003 | 821,3 | 1870,3 | 2691,6 |

| 2004 | 972,3 | 2220,2 | 3192,5 |

| 2005 | 1097,8 | 2544,9 | 3642,7 |

| 2006 | 1200,1 | 2881,8 | 4081,9 |

Примерно так же плохо обстоят дела на другой стороне тандема «человек — компьютер». Пользователи часто не имеют элементарных навыков «самообороны», а их представления о вирусе порой настолько поверхностны, что лучше бы их (представлений) и не было. А один из самых неприятных моментов — недостаток литературы, способной коротко и ясно ответить обычному пользователю на основные вопросы компьютерной безопасности, дать основные представления о компьютерном «зловредстве».

Почему и как это происходит, какие программные приемы используются хакерами и вирусописателями, с какой целью создаются «вредные» и нежелательные программы, чего следует ожидать в будущем и что нужно делать для максимального уровня защиты сейчас — на эти вопросы и дает ответы предлагаемая читателю книга. Сразу оговорюсь, что данный материал рассчитан на самый широкий круг читателей, не содержит никаких особых технических сложностей — наоборот: иногда разъясняет понятия, известные каждому достаточно опытному компьютерщику.

Немного о содержании. Логика изложения материала следующая: кому выгодны вирусы — почему это вообще стало возможным — какой бывает ущерб от вирусного заражения — как вирусы проникают на компьютеры и как себя там проявляют — как от них защищаться. А в завершение — классификация вредоносного и нежелательного программного обеспечения, история компьютерных вирусов и, наконец, описания наиболее технически интересных и «громких» вирусов.

Кому это нужно. Кто и почему создает вредоносные программы — ключевая проблема. Кому это выгодно? Сразу необходимо ответить на ставший уже обычным нехороший вопрос: не выгодно ли это антивирусным компаниям, не ими ли эти вирусы создаются и распространяются?

Это элементарно невозможно по причинам профессиональной этики.

- Любой доказанный случай написания и распространения вируса полностью дискредитирует компанию и фактически поставит крест на ее деятельности.

- Это уголовно наказуемое деяние. УК РФ, статья 273, лишение свободы на срок до трех лет, да по предварительному сговору группой лиц — и это надо?

- Антивирусным компаниям и так есть чем заняться.

- Подобные вопросы могут задавать только люди, подсознательно допускающие подобные действия, что говорит о «тайнах подсознания» задающего вопрос.

Кто же на самом деле стоит за всем этим, отвечает глава 1 «Кто и почему создает вредоносные программы».

Почему это возможно. Почему технически стало возможным существование вирусов в компьютерных системах, почему до сих пор не изобретена полностью безопасная операционная система, в которой вирусы физически не могут выжить — читайте в главе 2 «Среда для вирусов — три условия существования вредоносных программ».

Ущерб от вирусного заражения. Он напрямую зависит не только от ответа на вопрос, кому это нужно, но и от других факторов влияния незапланированного «гостя» на работоспособность компьютерных сетей и их компонентов. Об этом — в главе 3 «Ущерб от вирусной атаки».

Как вирусы проникают на компьютеры и как от них защищаться. Эти вопросы неразрывно связаны. Перекрывать возможные пути проникновения вредоносного кода

техническими и организационными методами, следовать правилам «компьютерной гигиены» — вот основные правила, снижающие вероятность поражения компьютера.

Разнообразие поведений. Под термином «компьютерный вирус» часто понимают все, что наносит вред компьютеру, мешает работать, загружает Сеть или детектируется антивирусной программой. Однако на самом деле вирус — только небольшая часть того, что именуется «вредоносным программным обеспечением», которое включает в себя и вирусы, и сетевые черви, и троянские программы. Вирусами часто называют и прочие типы программ, которые наносят вред системе, используют ее в целях своего автора (а никак не ради владельца зараженного компьютера), шпионят за пользователем и т. д. Глава 6 — специально для тех, кого интересуют определения различных типов «вредного софта» и особенности его поведения. Там же даются определения различных «вирусных» терминов, которые встречаются в тексте предыдущих глав. Читатели, незнакомые с такими терминами, как «бэкдор», Rootkit, Spyware, могут найти там достаточно подробное разъяснение.

История компьютерных вирусов. Как оказывается, эта история насчитывает уже не один десяток лет. Первые вирусоподобные программы появились еще на мейнфреймах (суперкомпьютерах) 1970-х годов. Потом, с появлением «персоналок», Интернета, мобильных телефонов — осваивали все новые и новые «экологические ниши». При изучении этой достаточно бурной и интересной истории становится понятно, что нас ждет в будущем. Увы, прогнозы не совсем оптимистичные.

Благодарности

В подготовке данного материала принимала участие группа антивирусных и анти-спам-экспертов «Лаборатории Касперского», которые оказали мне огромную помощь: Александр Гостев, Анна Власова, Костин Раю, Дэвид Эмм, Юрий Машевский, Денис Назаров, Сергей Новиков и Алиса Шевченко. За комментарии и замечания в процессе «полировки» текста особая благодарность Ольге Кобзаревой, Игорю Чекунову, а также моему неизменному соратнику и оппоненту — Наталье Касперской. Хотелось бы также поблагодарить вирусных аналитиков, которые круглосуточно и без выходных обрабатывают все возрастающий поток вирусов, червей и прочих троянцев — иначе говоря, непрерывно «долбят» новых «зловредов» (за что я их ласково называю «дятлами»). Отдельное спасибо Станиславу Шевченко и Павлу Зеленскому, которые их («дятлов») пасут и гоняют. Спасибо всем — разработчикам, тестерам, поддержке, сейл-менеджерам, маркетингу — всем сотрудникам моей компании, которые вместе со мной стоят по эту сторону нескончаемой «борьбы добра и зла». И особое спасибо моей жене Елене Орловой, которая уже почти 9 лет оберегает меня от бытовых напастей и прочих семейных проблем.

От издательства

Ваши замечания, предложения и вопросы отправляйте по адресу электронной почты baranov@msk.piter.com (издательство «Питер», компьютерная редакция).

Мы будем рады узнать ваше мнение!

На сайте издательства http://www.piter.com вы найдете подробную информацию о наших книгах.

Глава 1. Кто и почему создает вредоносные программы

- Компьютерное хулиганство

- Мелкое воровство

- Криминальный бизнес

- Полулегальный бизнес

- Несколько слов о спаме

Для начала ответим на самый главный вопрос. Кому это нужно? Почему сети, компьютеры, мобильные телефоны стали не только носителями полезной информации, но и зоной обитания разнообразных вредных программ? Ответить на этот вопрос не сложно. Все (или почти все) изобретения, технологии массового использования рано или поздно попадали в руки хулиганов, мошенников, вымогателей и прочих преступников. Если есть хоть малейшая возможность, обязательно появляются те, кто применит новые технологии совсем не так, как было задумано их изобретателями, а совсем наоборот — в корыстных целях или в целях личного самоутверждения, во вред всем остальным. Увы, не избежали этой участи и компьютеры, мобильные телефоны, компьютерные и мобильные сети. Как только эти технологии стали использоваться массово — они тут же попали в недоброжелательные руки. Но «криминализация» новинок происходила постепенно.

Компьютерное хулиганство

Основная масса вирусов и троянских программ в прошлом (см. главу 7) создавалась студентами и школьниками, которые только что изучили язык программирования, хотели попробовать свои силы, но не смогли найти для них более достойного применения. Такие вирусы писались и пишутся по сей день только для самоутверждения их авторов. Отраден тот факт, что значительная часть подобных «продуктов» авторами не распространялась и вирусы через некоторое время умирали сами вместе с дисками, на которых хранились, или же авторы вирусов отсылали их исключительно в антивирусные компании, сообщая при этом, что никуда более вирус не попадет.

Вторую группу создателей вирусов также составляют молодые люди (чаще студенты), которые еще не полностью овладели искусством программирования. Единственная причина, толкающая их на написание вирусов, — комплекс неполноценности, который компенсируется компьютерным хулиганством. Из-под пера подобных «умельцев» часто выходят вирусы крайне примитивные и с большим числом ошибок («студенческие» вирусы). Жизнь подобных вирусописателей стала заметно проще с развитием Интернета и появлением многочисленных веб-сайтов, обучающих написанию компьютерных вирусов. На подобных веб-ресурсах можно найти подробные рекомендации по методам проникновения в систему, приемам скрытия от антивирусных программ, способам дальнейшего распространения вируса. Часто здесь же можно найти готовые исходные тексты, в которые надо всего лишь внести минимальные «авторские» изменения и откомпилировать их рекомендуемым способом.

Став старше и опытнее, многие из вирусописателей попадают в третью, наиболее опасную группу, которая создает и запускает в мир «профессиональные» вирусы. Эти тщательно продуманные и отлаженные программы создаются профессиональными, часто очень талантливыми программистами. Такие вирусы нередко используют достаточно оригинальные алгоритмы проникновения в системные области данных, ошибки в системах безопасности операционных сред, социальный инжиниринг и прочие хитрости.

Занимательная история

Однажды, где-то в конце 1990-х годов, нам удалось узнать домашний адрес одного вирусописателя из Москвы, весьма активного в то время. На этот адрес была отправлена посылка — с книгой о компьютерных вирусах и ксерокопией «компьютерных» статей из Уголовного кодекса РФ. Через несколько дней в Сети появилось его письмо, в котором он сообщил, что прекращает разрабатывать новые компьютерные вирусы.

Отдельно стоит четвертая группа авторов вирусов — «исследователи», довольно сообразительные программисты, которые изобретают принципиально новые методы заражения, скрытия, противодействия антивирусам и т. д. Они же придумывают способы внедрения в новые операционные системы. Эти программисты пишут вирусы не ради собственно вирусов, а скорее ради исследования потенциалов компьютерной «фауны»: из их рук выходят те вирусы, которые называют «концептуальными» (Proof of Concept, РоС). Часто авторы не распространяют свои творения, однако активно пропагандируют свои идеи посредством многочисленных интернет-ресурсов, посвященных созданию вирусов. При этом опасность, исходящая от таких «исследовательских» вирусов, тоже весьма велика: попав в руки «профессионалов» из предыдущей группы, эти идеи очень быстро проявляются в новых вирусах.

«Традиционные» вирусы, создаваемые перечисленными выше группами вирусописателей, продолжают появляться и сейчас — на смену повзрослевшим тинейджерам-хулиганам каждый раз приходит новое поколение. Но интересен тот факт, что «хулиганские» вирусы в последние годы становятся все менее и менее актуальными — за исключением тех случаев, когда такие вредоносные программы вызывают глобальные сетевые и почтовые эпидемии или сбои в работе глобальных компьютерных сервисов. Количество новых «традиционных» вирусов заметно уменьшается: в 2005-2006 годах их появлялось в разы меньше, чем в середине и конце 1990-х. Причин, по которым школьники и студенты утратили интерес к вирусописательству, может быть несколько.

- Создавать вирусные программы для операционной системы MS-DOS в 1990-х годах было в разы легче, чем для технически более сложной Windows.

- В законодательствах многих стран появились специальные «компьютерные» статьи, а аресты вирусописателей широко освещались прессой (рис. 1.1-1.3) — что, несомненно, снизило интерес к вирусам у многих студентов и школьников.

- К тому же у них появился новый способ проявить себя — в сетевых играх. Именно современные игры, скорее всего, сместили фокус интересов и перетянули на себя компьютеризированную молодежь.

Таким образом, на текущий момент доля «традиционных» хулиганских вирусов и троянских программ занимает не более 5% «материала», заносимого в антивирусные базы данных. Оставшиеся 95% гораздо более опасны, и создаются они в целях, которые описаны ниже.

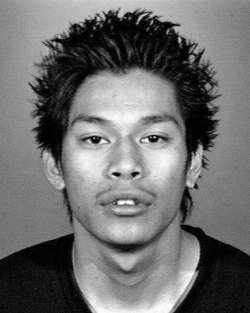

Рис. 1.1. Джефри Ли Парсон (Jeffrey Lee Parson), 18 лет, США. Арестован 29 августа 2003 года за вирус Lovesan.b (Blaster.b)

Рис. 1.2. Свен Яшан (Sven Jaschan), 18 лет, Германия. Арестован 7 мая 2004 года за серию из нескольких вирусов — NetSky и Sasser

Рис. 1.3. Чен Инг Хау (Chen Ing-Hau), 24 года, Тайвань. Арестован 21 сентября 2000 года за вирус CIH

Мелкое воровство

С появлением и популяризацией платных интернет-сервисов (почта, веб, хостинг) компьютерный андеграунд начинает проявлять повышенный интерес к получению доступа в Сеть за чужой счет, то есть посредством кражи чьего-либо логина и пароля (или нескольких логинов/паролей с различных пораженных компьютеров), применяя специально разработанные троянские программы.

В начале 1997 года зафиксированы первые случаи создания и распространения троянских программ, ворующих пароли доступа к системе AOL (интернет-провайдер

America On Line). В 1998 году, с дальнейшим распространением интернет-услуг, аналогичные троянские программы появляются и для других интернет-сервисов. Эти программы, как и вирусы, обычно создаются молодыми людьми, у которых нет средств для оплаты интернет-услуг. Характерно, что по мере удешевления интернет-сервисов уменьшается и удельное количество таких троянских программ. Но до сих пор троянцы, ворующие пароли к dial-up, пароли к AOL, ICQ, коды доступа к другим сервисам, составляют заметную часть ежедневных «поступлений» в лаборатории антивирусных компаний всего мира.

«Мелкими воришками» также создаются троянские программы других типов: ворующие регистрационные данные и ключевые файлы различных программных продуктов, использующие ресурсы зараженных компьютеров в интересах своего «хозяина» и т. п.

В последние годы фиксируется постоянно увеличивающееся число троянских программ, которые воруют персональную информацию из сетевых игр (игровую виртуальную собственность) с целью ее несанкционированного использования или перепродажи. Подобные троянцы широко распространены в странах Азии, особенно в Китае, Корее и Японии.

Сетевые (онлайновые) игры — настоящий компьютерный феномен начала этого столетия. Кто мог подумать, что ролевые игры (такие как SecondLife, World of Warcraft, Lineage 2, российская игра «Бойцовский клуб») могут стать бизнесом не только для компаний-производителей игр, но и для самих игроков. Эти игры представляют собой «параллельные виртуальные миры», где герою-персонажу предстоит проживать свою «виртуальную жизнь». В ходе игры у него появляется виртуальная «собственность» и виртуальные «деньги», которые можно продать или обменять на деньги вполне реальные. Периодически появляются сообщения о том, что очередной виртуальный предмет продан за рекордную сумму в десятки тысяч долларов, а очередной удачливый игрок (реальный человек) заработал на продаже виртуальной собственности свой первый миллион долларов.

Покупается и продается в игровом мире все — не только предметы, но и сами персонажи. Есть игроки, которым лень тратить время на «выращивание» своего собственного персонажа — и они готовы платить реальные деньги за чужого. И есть компании, которые специализируются на этом: они создают новых игровых персонажей, некоторое время играют ими и в результате получают вполне «обеспеченных» героев, готовых к продаже (в игровом мире это называется «накачать персонажей»). А с другой стороны, есть воришки, которые то же самое получают бесплатно: воруют персональные данные игрока с его компьютера, используя для этого специализированные троянские программы. Кстати, как легальный бизнес «накачивания персонажей», так и воровство — это бизнес, весьма распространенный в Китае.

Криминальный бизнес

Наиболее опасную категорию вирусописателей составляют хакеры-одиночки (рис. 1.4) или группы хакеров, осознанно создающие вредоносные программы в корыстных целях. Для этого они пишут вирусные и троянские программы, которые

воруют коды доступа к банковским счетам, навязчиво рекламируют какие-либо товары или услуги, несанкционированно используют ресурсы зараженного компьютера (опять-таки ради денег — обслуживая спам-бизнес или организуя распределенные сетевые атаки для дальнейшего шантажа). Диапазон деятельности данной категории граждан весьма широк. Остановимся на основных видах криминального бизнеса в Сети.

Рис. 1.4. Кристофер Вильям Смит (Christopher William Smith), 25 лет, США. Арестован 24 августа 2005 за массовые рассылки спама

Обслуживание спам-бизнеса

Для рассылки спама создаются специализированные «зомби»-сети из троянских прокси-серверов или из многоцелевых троянских программ с функционалом прокси-сервера.

Примечание

Proxy-сервер — утилита для анонимной работы в Сети. Обычно устанавливается на выделенный компьютер.

Затем троянские прокси-серверы получают от «хозяина» образец спама и адреса, на которые этот спам рассылать (рис. 1.5).

Сначала спамер внедряет троянский прокси-сервер на компьютеры-жертвы и таким образом создает троянскую «зомби»-сеть (или покупает право использовать уже существующую сеть). Затем через сервер-посредник (обычно это IRC-сервер (IRC — Internet Relay Chat) или веб-страница) ретранслирует команду на рассылку спама всем компьютерам «зомби»-сети, которые затем и рассылают спам.

В результате ретрансляции спама через тысячи (или десятки тысяч) зараженных компьютеров спамеры достигают нескольких целей.

- Во-первых, рассылка совершается анонимно. По заголовку письма и прочей служебной информации в письме выяснить реальный адрес спамера невозможно.

- Во-вторых, достигается большая скорость спам-рассылки, поскольку в ней задействовано огромное количество «зомби»-компьютеров.

- В-третьих, не работают технологии, ведущие «черные списки» адресов зараженных машин. «Отсечь» все компьютеры, рассылающие спам, невозможно: их слишком много.

Рис. 1.5. Стандартная схема рассылки спама

Распределенные сетевые атаки

Распределенные сетевые атаки также именуются DDoS-атаками (Distributed Denial of Service — распределенный отказ в обслуживании). Сетевые ресурсы (например, веб-серверы) имеют ограниченные возможности по количеству одновременно обслуживаемых запросов: это число определяется как мощностями самого сервера, так и шириной канала, которым он подключен к сети Интернет. Если количество запросов превышает допустимое, то либо работа с сервером значительно замедлится, либо запросы пользователей вообще будут проигнорированы.

Пользуясь этим фактом, компьютерные злоумышленники инициируют «мусорные» запросы на атакуемый ресурс, причем количество таких запросов многократно превышает возможности ресурса-жертвы. Используя «зомби»-сеть достаточного размера, организуется массированная DDoS-атака на один или несколько интернет-ресурсов, приводящей к отказу атакуемых узлов сети. В результате обычные пользователи не в состоянии получить доступ к атакованному ресурсу. Обычно под удар попадают интернет-магазины, интернет-казино, букмекерские конторы, прочие компании, бизнес которых напрямую зависит от работоспособности своих интернет-сервисов. Чаще всего распределенные атаки совершаются либо чтобы «завалить» бизнес конкурента, либо с последующим требованием денежного вознаграждения за прекращение атаки — этакий интернет-рэкет.

Только факты

Россия, осень 2003 — весна 2004 года. DDoS-атака на британские онлайновые букмекерские конторы с последующим требованием выкупа за

прекращение атаки. 20 и 21 июля 2004 года за проведение атаки в Петербурге, Саратове и Пятигорске арестованы девять человек. Предполагаемые организаторы атаки Мария Зарубина и Тимур Арутчев (рис. 1.6) объявлены в федеральный розыск.

Рис. 1.6. Мария Зарубина и Тимур Арутчев

Стандартная организация DDoS-атаки (рис. 1.7) во многом совпадает со схемой рассылки спама, однако результат работы «зомби»-сети не спам, а многочисленные запросы на атакуемый ресурс.

Рис. 1.7. Стандартная схема DDoS-атаки

Только факты

В июне 2004 года из-за сетевой атаки произошел сбой сервисов компании Akamai, которая владеет крупной географически распределенной сетью серверов, распространяет обновления программных продуктов и поддерживает серверы-зеркала различных компьютерных компаний. В результате атаки существенно затруднился доступ на серверы таких крупных компаний, как Microsoft, Google, Apple Computer и Yahoo!. За организацию этой атаки был арестован и осужден некто Джон Бомбард (John Bombard), Флорида, США (источник — http://news.com.com/Akamai+hacker+pleads+guilty/2110-7348_3-6142261.html).

В 2002-2004 годах распределенные сетевые атаки — достаточно распространенный вид криминальной деятельности. Затем он пошел на спад, видимо, по причине успешных полицейских расследований (было арестовано как минимум несколько десятков человек по всему миру (рис. 1.8)), а также в связи с принятием достаточно успешных технических мер по противодействию подобным атакам.

Рис. 1.8. Джеймс Анчета (Jeanson James Ancheta), 20 лет, США. Арестован 3 ноября 2005 года за создание «зомби»-сетей и сдачу их в аренду для рассылки спама и DDoS-атак на веб-сайты

Создание сетей «зомби»-машин

Для развертывания подобных сетей создаются специализированные троянские программы-«боты» (от robot), которые централизованно управляются удаленным «хозяином». Затем троянец внедряется в тысячи, десятки тысяч или даже миллионы компьютеров. В результате «хозяин» «зомби»-сети (или «бот»-сети) получает доступ к ресурсам всех зараженных компьютеров и использует их в своих интересах. Иногда такие сети «зомби»-машин поступают на черный интернет-рынок, где приобретаются спамерами или сдаются им в аренду.

Звонки на платные телефонные номера или отправка платных SMS-сообщений

Создается и распространяется специальная программа, которая несанкционированно звонит или отправляет SMS-сообщения с мобильных телефонов. Злоумышленники заранее регистрируют компанию и от ее лица заключают договор с местной телефонной компанией (провайдером) об оказании платного телефонного сервиса. Телефонная компания при этом, естественно, не ставится в известность, что звонки будут производиться без ведома пользователя. Далее троянец названивает на платный телефонный номер, телефонная компания выставляет счета на номера, с которых шли звонки, — и отчисляет злоумышленнику оговоренную в контракте сумму.

Только факты

В ноябре 2003 года в Италии арестован 39-летний хакер, троянская программа которого «назвонила» с зараженных компьютеров на 104 тыс. евро. Звонки производились на телефонный номер в Нидерландских Антилах (Dutch Antilles). Для максимального распространения телефонного троянца хакер также разработал сетевого червя, который неконтролируемо распространял себя по Сети и устанавливал на компьютеры данную троянскую программу (источник — http://www.theregister.co.uk/2003/11/05/italian_charged_in_porn_dialler/).

Воровство интернет-денег

А именно — создание, распространение и обслуживание троянских программ-шпионов, направленное на воровство денежных средств с персональных электронных кошельков (таких как e-gold, WebMoney). Троянские программы данного типа собирают информацию о кодах доступа к счетам и пересылают ее своему «хозяину». Обычно информация собирается поиском и расшифровкой файлов, в которых хранятся персональные данные владельца счета.

Воровство и неправомерный доступ к банковской информации

Один из самых распространенных видов криминальной деятельности в Интернете. Под ударом оказываются номера кредитных банковских карт и коды доступа к обслуживаемым через Интернет персональным (а если повезет — то и корпоративным) банковским счетам (интернет-бэнкинг). В случае подобных атак троянцы-шпионы задействуют более разнообразные методы. Например, выводят окно с изображением, совпадающим с веб-страницей банка, — и затем запрашивают у пользователя логин и пароль доступа к счету или номер кредитной карты (подобные методы также используются в так называемом фишинге — рассылках спама с поддельным текстом, напоминающим информационное сообщение от банка или другого интернет-сервиса (см. далее)).

Чтобы заставить пользователя ввести персональные данные, применяются различные психологические махинации, обычно — выводится какой-либо текст, сообщающий, что если не ввести свой код, то произойдет что-либо плохое (например, интернет-банк прекратит обслуживание счета) или не произойдет что-то очень хорошее («на Ваш счет хотят перечислить много-много денег — пожалуйста, подтвердите свои реквизиты»).

На рис. 1.9 — ложное сообщение от интернет-провайдера о необходимости доплатить $1 за новое оборудование и предупреждение о том, что если платеж не будет произведен, то провайдер заблокирует доступ в Интернет.

Если нажать кнопку Pay credit card (Заплатить кредитной картой), то выводится ложная форма оплаты (рис. 1.10), где пользователю предлагают ввести свои персональные данные, включая номер кредитной карты и ее пин-код. Естественно, эти данные попадают к мошеннику.

Рис. 1.9. Ложное сообщение от интернет-провайдера

Рис. 1.10. Ложная форма оплаты

Достаточно часто встречаются троянские программы (клавиатурные шпионы), которые ждут подключения пользователя к подлинной банковской веб-странице и затем перехватывают введенные с клавиатуры символы (которые есть логин и пароль). Для этого они следят за запуском и активностью приложений и, если пользователь работает в интернет-браузере, сравнивают название сайта с «зашитым» в код троянца списком банков. Если сайт обнаружен в списке, то включается клавиатурный шпион, а затем перехваченная информация (последовательность нажатых клавиш) отсылается злоумышленнику. Данные троянские программы (в отличие от других банковских троянцев) никак не проявляют своего присутствия в системе.

Несанкционированный доступ к ценным бумагам

Криминальный вид деятельности, получивший широкое распространение в 2006 году. С помощью троянской программы-шпиона злоумышленники получают коды доступа сетевых (онлайновых) брокерских контор и используют средства с чужих счетов для биржевой игры на повышение ставок. Для этого сначала регистрируется подставная брокерская контора, которая скупает часть акций небольших компаний, интерес к которым на торгах минимален. Затем производится массовая закупка акций этих же компаний на средства со счетов взломанных брокерских контор. Таким образом, интерес к акциям данных компаний искусственно повышается — а злоумышленник продает свою часть акций по взвинченной цене.

Часто, чтобы повысить интерес к акциям подобных компаний, массово рассылается спам и сообщается, что акции некой компании быстро растут и их следует немедленно покупать. Спама, извещающего, что купленные акции нужно немедленно продать, не зафиксировано.

Только факты

В декабре 2006 года на Нью-Йоркской фондовой бирже была заморожена биржевая учетная запись российского брокера Евгения Гашичева (Evgeny Gashichev), который подозревается во взломе счетов других участников торгов и использовании их средств для искусственного повышения цен на акции нескольких компаний (операции типа pump and dump — «накачай и сбрось»). Как сообщает комиссия по ценным бумагам и биржам США (SEC), российский брокер с августа пр сентябрь 2006 года заработал таким образом $353 тыс. (источники —http://wvvw.securityfocus.com/news/11431, http://www.cnews.ru/news/top/index.shtml72006/12/27/230018).

Примечание

Итак, кража данных совершена — но это лишь часть дела, поскольку в руках злоумышленника оказались только номер кредитной карты или коды доступа к банковскому счету. Теперь необходимо вывести из платежной системы деньги либо реализовать полученную информацию каким-либо еще методом. Средства со «взломанных» счетов выводятся и легализуются самыми различными способами: через цепочку электронных транзакций со счета жертвы на счет злоумышленников или путем приобретения товара в интернет-магазинах и перепродажи его по заметно более низкой цене.

Этап легализации краденых денег — самый опасный для интернет-преступников, так как необходимо указывать какие-либо персональные идентификационные параметры: адрес для доставки товара, номер своего счета или интернет-кошелька и т. д. Для решения проблем такого рода мошенники часто прибегают к услугам других людей, которых на языке киберкриминала называют «дропами» (от англ. drop — «понижение»). Используют их для самой рутинной работы, чтобы не светиться самим, — получить деньги, товар и передать его злоумышленнику. Сами «дропы» зачастую не знают, для чего и зачем перекачиваются денежные суммы через их банковские счета. Обычно их «нанимает на работу» якобы международная

ная компания, которой требуются посреднические услуги. Делается это через сайты по поиску работы или обычной рассылкой спама по случайным адресам — при этом потенциальному «дропу» предлагается несложная и хорошо оплачиваемая работа. В результате на руках у него может оказаться даже контракт с печатью. Но в случае задержания правоохранительными органами ничего вразумительного о заказчиках «дропы», как правило, сказать не могут: контракт и все указанные в нем реквизиты оказываются, безусловно, фальшивыми, впрочем, как и сайт компании с почтовыми адресами и телефонами, через которые осуществлялось общение с «дропами». В результате «дроп» оказывается за решеткой (или получает условный срок), а интернет-преступники продолжают свою деятельность, вербуя себе новых «дропов».

На рис. 1.11 — пример вербовки «дропов» с помощью спам-рассылки. Текст письма предлагает сотрудничество якобы с европейской компанией, при этом вся работа заключается в переводе денежных сумм от клиентов компании через свой личный счет. Налицо факт мошенничества — оплата товаров не напрямую на счет компании, а через частный банковский счет. К тому же контактный адрес не является адресом корпоративной почты компании, а расположен на публичном сервисе Yahoo.co.uk.

A large European electronics wholesaler OLDI Computers LLC is looking for representatives in Your region. This job will let You make from $500.00 a week.

Your duties will include receiving payments from our customers and sending the money to our company via Western Union or Money Gram. You will need to establish a banking account wim one of the Your region banks or to use Your personal bank account.

If You are interested in our job offer please send us the following information ------@yahoo.co.uk

- Your full name

- Your email

- Contact phone number

- References (if available)

Thank You

If You have any job related questions please email us at -------@yahoo.co.uk

Yours sincerely,

Eugene Minsky

-------@yahoo co.uk

Рис. 1.11. Вербовка «дропов» с помощью спам-рассылки

Воровство и неправомерный доступ к прочей конфиденциальной информации

Внимание злоумышленников может привлечь не только финансовая или банковская информация, но и любые другие данные, представляющие какую-либо ценность: базы данных, техническая документация и т. п. Для доступа и воровства

такой информации в компьютеры-жертвы внедряются специально разработанные троянцы-шпионы.

Также известно о случаях, когда для атаки использовались легальные сетевые приложения. Например, в систему скрытно внедрялся FTP-сервер или устанавливалось файлообменное (Peer-to-Peer, Р2Р) программное обеспечение. В результате файловые ресурсы компьютера становились открыты для доступа извне.

Факт

Из-за многочисленных инцидентов, связанных со злоумышленным использованием Р2Р-сетей, в 2006 году они были официально запрещены во Франции и в Японии.

Кибершантаж

Злоумышленник разрабатывает троянскую программу, которая шифрует персональные файлы пользователя. Троянец тем или иным способом внедряется в систему, ищет и шифрует пользовательские данные, а после окончания работы оставляет сообщение о том, что файлы восстановлению не подлежат, а купить программу-расшифровщик можно по указанному в сообщении адресу (рис. 1.12).

OUR E-GOLD ACCOUNT: 2934487

INSTRUCTIONS HOW TO GET YUOR FILES BACK

READ CAREFULLY. IF YOU DO NOT UNDERSTAND, READ AGAIN.

This is automated report generated by auto archiving software.

Your computer catched our software while browsing illegal porn pages, all your documents, text files, databases was archived with long enought password.

You can not guess the password for your archived files - password lenght is more then 10 symbols that makes all password recovery programs fall to bruteforce it (guess password by trying all possible combinations).

Do not try to search for a program what encrypted your information - it is simply do not exists in your hard disk anymore. If you really care about documents and information in encrypted files you can pay using electonic currency $300. Reporting to police about a case will not help you, they do not know password. Reporting somewhere about our e-gold account will not help you to restore files. This 1s your only way to get yours files back.

How to pay to get your information back.

- click on this link to open your free e-gold account - the first screen is the e-gold "terms and conditions" page. You need to agree to these by clicking on the "I AGREE" button on the bottom on the page.

- On the next page 1s the sign up form:

- "Account name" - here is where you name your account - tip: make it easy to remember (as you will be asked for it) and

Рис. 1.12. Требование выкупа от троянской программы Cryzip

Другой известный метод кибершантажа — помещение пользовательских файлов в архив, зашифрованный достаточно длинным паролем. После архивации оригинальные файлы удаляются — и затем следует требование перевести некоторую денежную сумму в обмен на пароль к архиву.

Данный способ киберпреступления (шифрование данных) — критически опасный с технической точки зрения, поскольку в других случаях от последствий деятельности троянской программы можно защититься — а здесь приходится иметь дело со стойкими алгоритмами шифрования. При подобных алгоритмах и ключах (паролях) достаточной длины восстановить файлы без информации от злоумышленника технически невозможно.

Подобные инциденты происходили в России в 2005-2006 годах. Неизвестный злоумышленник распространял троянскую программу Gpcode, которая шифровала данные пользователя с помощью криптоалгоритма RSA (рис. 1.13). Для шифрования применялся криптоключ, длина которого возрастала с каждой новой версией троянца: 56, 64, 260, а затем 330 бит. Создавалось впечатление, что автор троянской программы испытывал антивирусные компании на прочность: вскрытие ключа RSA — математическая задача высокой сложности и для вычисления (факторизации) ключа длиной 330 бит нам потребовалась одна ночь работы специальной сети компьютеров, которые параллельно выполняли задачу перебора вариантов ключа.

Some files are coded by RSA method.

To buy decoder mail: -----244mail.ru

with subject: RSA 5 99827067507363108091

Рис. 1.13. Сообщение о зашифрованных файлах и требование выкупа, которое оставляла троянская программа Gpcode

Но затем появилась новая версия троянца, которая шифровала файлы ключом длиной 660 бит. На подбор такого ключа потребовалось бы 30 лет работы одного компьютера с тактовой частотой 2,2 ГГц (см. http://www.rsasecurity.com/rsalabs/node.asp?id=2093#RSA640) — или год работы 30 подобных компьютеров. Однако нам удалось «угадать» правильный метод подбора ключа, поскольку автор троянской программы допустил ошибку при его генерации. Ключ был «взломан», пострадавшие получили помощь — и новые версии данной троянской программы более не появлялись.

Разработка «средств доставки»

Для обслуживания описанных выше видов криминальной деятельности в Интернете киберпреступниками разрабатываются и распространяются сетевые черви, которые становятся причиной многочисленных интернет-эпидемий. Основная задача таких

червей — установка криминальных троянских программ на максимально большое количество компьютеров в Глобальной сети. Примеры таких червей — нашумевшие в 2004 году Mydoom и Bagle, а в 2006 году — почтовый червь Warezov.

Не исключено, что в некоторых случаях задача «максимального покрытия» не стоит — а наоборот, количество зараженных машин принудительно ограничено, видимо, для того, чтобы не привлекать излишне большого внимания правоохранительных органов. Внедрение в компьютеры-жертвы в этих случаях происходит не с помощью неконтролируемой эпидемии сетевого червя, а, например, через зараженную веб-страницу. Злоумышленники в состоянии фиксировать число посетителей страницы, число удачных заражений — и удалять троянский код при достижении необходимого количества зараженных машин.

Точечные атаки

В отличие от массовых атак, рассчитанных на поражение как можно большего числа компьютеров, точечные атаки преследуют совершенно другие цели — заразить сеть конкретной компании или организации или даже внедрить специально разработанного троянца-агента в единственный узел (сервер) сетевой инфраструктуры. Под ударом оказываются компании, обладающие ценной информацией, — банки, биллинговые компании (например, телефонные компании) и т. п.

Причина атак на банковские серверы или сети очевидна. Это получение доступа к банковской информации, организация несанкционированного перевода денежных средств (иногда — весьма крупных сумм) на счета злоумышленника. При атаках на биллинговые компании — доступ к клиентским счетам. Целью точечных атак может быть любая ценная информация, хранящаяся на серверах сети: клиентские базы данных, финансовая и техническая документация — все, что представляет интерес для потенциального злоумышленника.

Только факты

16 марта 2005 года арестован Ярон Болонди (Yaron Bolondi), 32 года, Израиль (рис. 1.14). Он взломал сеть Лондонского отделения банка Сумитомо и пытался перевести со счетов банка 220 млн фунтов стерлингов (более $420 млн).

Жертвами чаще всего оказываются крупные компании, обладающие критически важной и ценной информацией. Сетевая инфраструктура таких компаний достаточно хорошо защищена от внешних атак, и без помощи изнутри проникнуть в нее практически невозможно. По этой причине в большинстве случаев подобные атаки осуществляются либо сотрудниками атакуемых организаций (инсайдерами), либо при их непосредственном участии.

Точечные атаки явление не новое — еще в конце 1970-х или начале 1980-х сообщалось как минимум о двух инсайдерских атаках. В одном случае сотрудник получил доступ к пенсионной базе данных одной европейской страны, «оживлял» умерших — и получал за них пенсию. Во втором случае программист-разработчик

банковской системы заложил в нее следующую «особенность»: при нецелых финансовых транзакциях; (например, одна треть от доллара — это 33,33(3) цента) остаток от расчета переводил на свой собственный счет. Каждый раз у банка изымалась мизерная сумма (меньше цента), но это происходило при каждой нецелой транзакции. Как долго разработчик этой системы промышлял данным способом (пока им не заинтересовались налоговые инспектора), как много денег он успел присвоить — доподлинно неизвестно. Однако, учитывая количество банковских переводов, можно предположить, что у банка была украдена весьма впечатляющая сумма.

Рис. 1.14. Ярон Болонди

Прочие виды криминальной деятельности

Существуют и другие виды преступного компьютерного бизнеса, которые пока не получили достаточно широкого распространения. Например, это воровство (сбор) обнаруженных на зараженных машинах электронных почтовых адресов — и продажа их спамерам. Это поиск уязвимостей в операционных системах и приложениях — и продажа их другим компьютерным преступникам. Это также разработка и продажа троянских программ «на заказ» и т. д. Весьма вероятно, что с развитием существующих и появлением новых интернет-сервисов будут появляться и развиваться новые методы совершения интернет-преступлений.

Полулегальный бизнес

Помимо студентов-вирусописателей и откровенно криминального бизнеса, в Интернете существует также деятельность на грани закона — бизнес полулегальный. Системы навязывания электронной рекламы, утилиты, периодически предлагающие пользователю посетить те или иные платные веб-ресурсы, прочие типы нежелательного программного обеспечения — все они также требуют технической поддержки со

стороны программистов-хакеров. Данная поддержка нужна, чтобы реализовать механизмы скрытого внедрения в систему, периодически обновлять свои компоненты, всячески маскироваться (дабы защитить себя от удаления из системы), противодействовать антивирусным программам — перечисленные задачи практически совпадают с функционалом троянских программ различных типов.

Принудительная реклама (Adware)

Adware — внедрение в систему специальных рекламных компонентов, которые периодически скачивают рекламную информацию ср специальных серверов и показывают ее пользователю. В большинстве случаев (но не всегда) внедрение в систему происходит незаметно для пользователя, а рекламные окна всплывают только при работе интернет-браузера — таким образом рекламные системы маскируются под рекламные баннеры веб-сайтов.

По мере принятия антирекламных законов несколькими штатами США разработчики Adware были поставлены фактически вне закона (а почти все они — компании американские). В результате некоторые из них максимально легализовали свои разработки: Adware поставляется с инсталлятором, на системной панели виден значок и есть деинсталлятор. Однако трудно себе представить обычного человека, который в здравом уме и трезвой памяти добровольно поставит себе рекламную систему. В результате «легальные» Adware стали насильно поставляться с каким-либо бесплатным софтом, при этом инсталлируется Adware на фоне инсталляции этого софта. Большинство пользователей нажимают кнопку OK, не особо вчитываясь в тексты на экране, — в результате вместе с устанавливаемыми программами получают и рекламные. А поскольку у большинства половина экрана и половина системной панели заняты самыми разнообразными значками, то рекламный значок среди них теряется. В результате де-факто «легальный» Adware ставится скрыто от пользователя и не виден в системе. Стоит также отметить тот факт, что в некоторых случаях удалить легальные рекламные системы без нарушения работы основного софта невозможно. Подобным методом производители Adware защищаются от деинсталляции.

Порнографический бизнес, платные веб-ресурсы

Для привлечения пользователей на платные веб-сайты часто также применяются различные программки, которые де-юре не попадают в разряд вредоносных, поскольку они никак не скрывают своего присутствия, а на платный ресурс пользователь попадает, только положительно ответив на соответствующий вопрос. Однако такие программы часто устанавливаются в систему без ведома пользователя, например при посещении веб-сайтов сомнит зльного содержания. Затем они настойчиво предлагают пользователю посетить гот или иной платный ресурс.

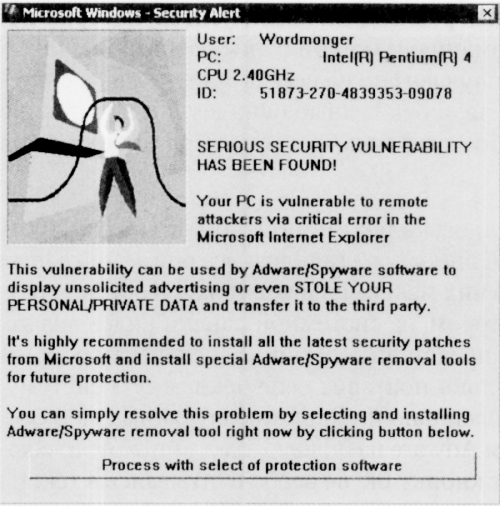

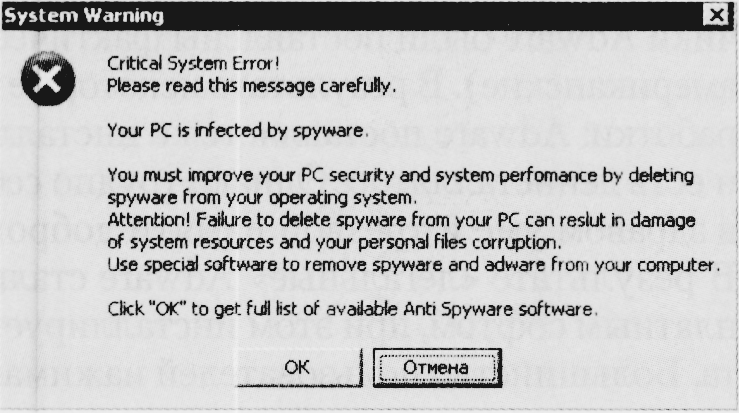

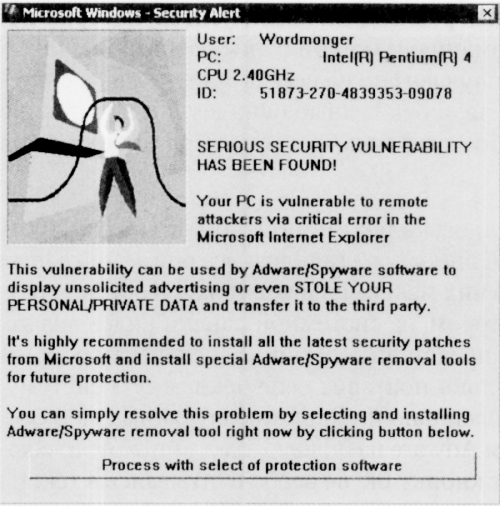

Ложные антишпионские (Anti-Spyware) или антивирусные утилиты

Достаточно новый вид бизнеса. Пользователю подсовывается небольшая программка, которая сообщает о том, что на компьютере обнаружено шпионское

программное обеспечение или вирус. Сообщается в любом случае, вне зависимости от реальной ситуации — даже если на компьютере, кроме Microsoft Windows, ничего еще не установлено. Одновременно пользователю предлагается за небольшую сумму приобрести «лекарство», которое на самом деле практически ни от чего не лечит. На рис. 1.15 — ложные сообщения о вирусе, обнаруженном в системе, с предложением скачать и установить антивирусную программу (слева) и о «серьезной проблеме в системе безопасности» с предложением выбрать антивирусную защиту (справа).

Рис. 1.15. Ложные сообщения о вирусе

Несколько слов о спаме

Хоть спам формально и не относится к вредоносным программам, несколько слов о нем сказать необходимо.

Спам, сетевые черви и троянские программы довольно часто тесно связаны между собой: спам рассылается с помощью сети «зомби»-машин, а новые троянцы и черви распространяются, используя спам-методы, а именно — массовую несанкционированную рассылку по огромному количеству почтовых адресов. Таким образом, спам, помимо обычных целей — рекламы разнообразных товаров и услуг, политической рекламы, — применяется и в непосредственно вирусных целях и из обычной, но назойливой рекламы превращается в специализированный инструмент, которым активно пользуются интернет-преступники.

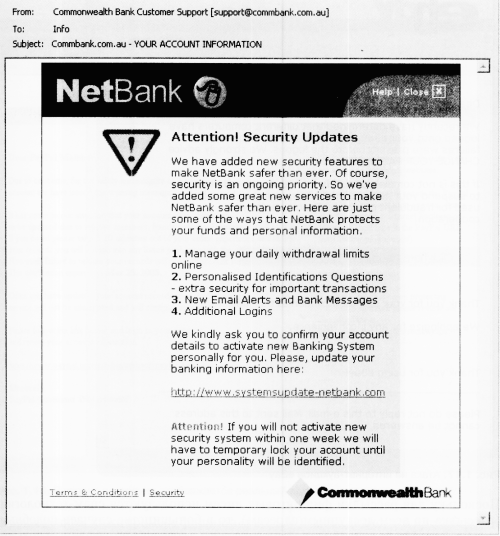

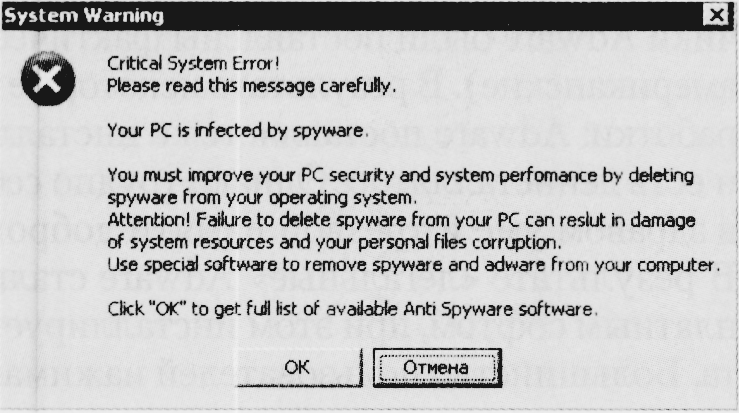

Нередки спам-рассылки с целью выманить персональные и конфиденциальные данные у пользователей интернет-сервисов, например логин и пароль к банковскому счету, управляемому через банковскую веб-страницу. Такой тип электронного мошенничества получил название «фишинг» (phishing). Подобные письма, оформленные как стандартные информационные сообщения от банка или какой-либо другой компании, предлагают пользователю зайти на официальный сайт банка (или компании), чтобы заполнить там какую-либо форму. В данной форме обычно необходимо указать персональные данные, например код доступа к

банковскому счету. Однако при переходе по этой ссылке пользователь попадает совсем на другой сайт — так же оформленный, как официальный сайт банка, провайдера, компании. Тут пользователя и просят ввести свои персональные данные — которые затем, естественно, попадают в руки злоумышленника.

На рис. 1.16 — письмо о «новом безопасном сервисе», предлагаемом пользователю банка. Для активизации этого сервиса нужно подтвердить персональные коды доступа к банковскому счету. Пользователя также предупреждают, что если коды доступа не будут введены, то через одну неделю счет будет заблокирован.

From: Commonwealth Bank Customer Support [support@commbank.com.au]

To: Info

Subject: Commbank.com.au - YOUR ACCOUNT INFORMATION

Attention! Security Updates

We have added new security features to make NetBank safer than ever. Of course, security is an ongoing priority. So we've added some great new services to make NetBank safer than ever. Here are just some of the ways that NetBank protects your funds and personal information.

- Manage your daily withdrawal limits online

- Personalised Identifications Questions - extra security for important transactions

- New Email Alerts and Bank Messages

- Additional Logins

We kindly ask you to confirm your account details to activate new Banking System personally for you. Please, update your banking information here:

http://www.systemsupdate-netbank.com

Attention! If you will not activate new security system within one week we will have to temporary lock your account until your personality will be identified.

Рис. 1.16. Фишинговое письмо, выманивающее код доступа к банковскому счету

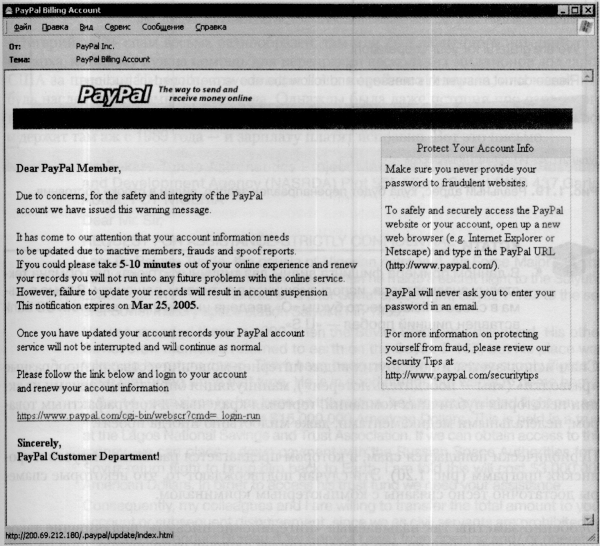

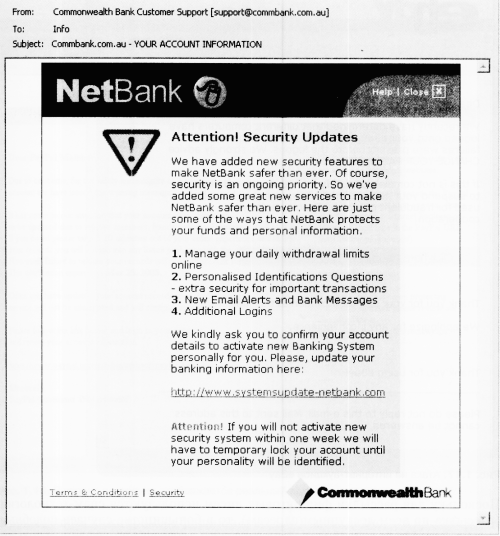

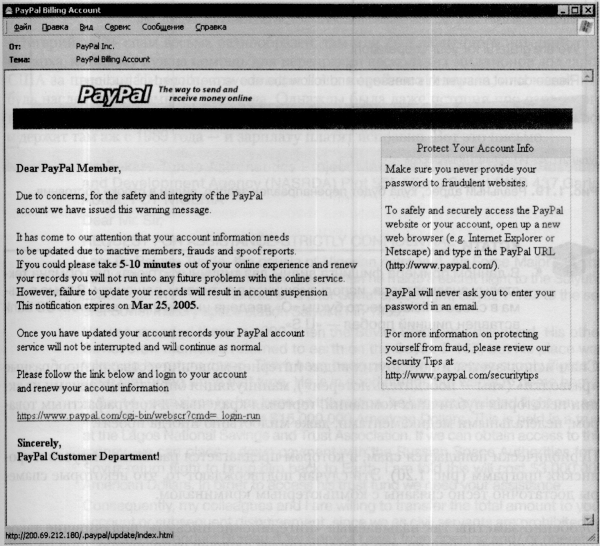

Фишинг используется для атак не только на клиентов интернет-банков, но и на веб-аукционы, пользователей интернет-провайдеров, клиентов других интернет-компаний. На рис. 1.17 — письмо, в котором по причине якобы скомпрометированного пароля от пользователя требуют подтвердить и изменить свой пароль доступа к интернет-ресурсу.

From: eBay Change [Change@eBay.com]

То: Info

Subject:Password change required!

Password change required!

Dear sir,

We recently have determined that different computers have logged onto your eBay account, and multiple password failures were present before the logons. We strongly advice CHANGE YOUR PASSWORD.

If this is not completed by July 11, 2006, we will be forced to suspend your account indefinitely, as it may have been used for fraudulent purposes. Thank you for your cooperation.

Click here to Change Your Password

Thank you for your prompt attention to this matter.

We apologize for any inconvenience.

Thank you for using eBay!

Please do not reply to this e-mail. Mail sent to this address cannot be answered.

Рис. 1.17. Атака на интернет-аукцион eBay

Поскольку для рассылки фишинговых писем используются спам-технологии (рассылка по всем доступным адресам), то в большинстве случаев подобные письма попадают не клиентам атакуемого сервиса, а совершенно случайным пользователям.

Технически фишинговые письма действуют стандартным методом, который используется при оформлении веб-страниц, когда часть текста на экране является ссылкой на другую веб-страницу. На экран выводится строка текста, часто совпадающая с именем официального сайта банка или компании (см. рис. 1.17). Однако на самом деле это не ссылка на страницу — это просто текст, а название настоящей ссылки скрыто от пользователя.

Реальный адрес, куда попадет пользователь, виден в строке состояния, а также в стандартной подсказке, которая появляется, если навести на ссылку указатель мыши (или в другом виде, в зависимости от почтового клиента). В примере с платежной системой PayPal вместо реальной ссылки (http://www.paypal.com) пользователь будет перенаправлен на совершенно другой адрес (рис. 1.18).

Рис. 1.18. В строке состояния отображается реальный адрес

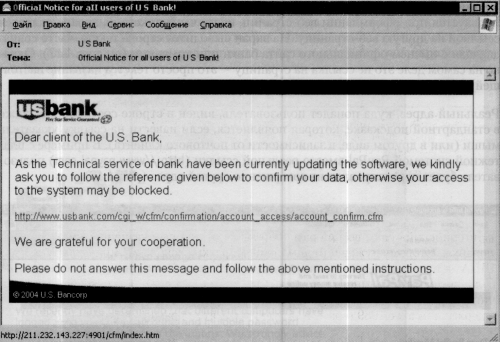

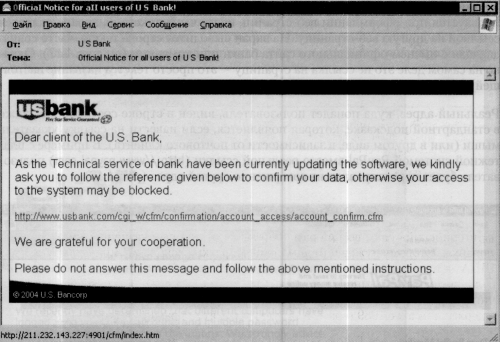

В приведенном ниже примере фишинга (рис. 1.19) также видно, что в тексте сообщения указана одна URL-ссылка (http://www.usbank.com/...), а в строке состояния отображается совсем другая — та, на которую и будет осуществлен переход.

Рис. 1.19. Реальный адрес, куда будет перенаправлен запрос, виден в строке состояния

Кстати

В данном примере фишинга видны два типичных «трюка» для обмана текстовых анализаторов, использующихся в антиспам-решениях. В теме письма в слове official вместо буквы «О» введена цифра 0, а в названии US Bank вставлен лишний пробел — «U S».

Спам используется и при других видах интернет-мошенничества: разнообразные «разводки» («вы — победитель лотереи»), манипуляция биржевыми ценами на акции некоторых публичных компаний, торговля краденым и контрафактным товаром, нелегальными медикаментами, даже милостыню иногда просят.

Периодически попадается спам, в котором предлагается рассылка вирусов и троянских программ (рис. 1.20). Эти случаи подтверждают то, что некоторые спамеры достаточно тесно связаны с компьютерным криминалом.

Особенно заметны так называемые «нигерийские письма», получившие такое название по той причине, что в большинстве случаев отправитель письма якобы является гражданином Нигерии. Цель подобных писем — получение либо доступа к банковскому счету жертвы, либо предоплаты за обещанное в письме «счастье». Говорят, что «нигерийские письма» существовали задолго до появления Интернета — и распространялись по обычной почте обычными бумажными письмами.

Subject: We can upload trojan/virus to any computer - Id:516

users pc's with your trojan/virus for very low price 1000 infected pc's - 100$ we have exploits, viruses, stolen credit cards &etc ! We can do botnet for you with your own zombied pc's for ddos or bank accounts grabbing ! FUCK SPAMHAUS !!!! if they down our domain please use this ip adressess hitp://--------------- msg-id 6580696

Рис. 1.20. Предложение о рассылке троянских программ путем спама

«Нигерийский» спам весьма разнообразен: там или сын казненного нигерийского монарха, которому нужна помощь для переправки нескольких миллионов долларов США за пределы Нигерии, или молодая жена покойного генерала, или какой-нибудь наследник огромного капитала. Однажды была даже история про секретного нигерийского космонавта, которого по техническим причинам оставили в космосе и держат там аж с 1989 года — и зарплату платят исправно. Вот это письмо.

Dr. Bakare Tunde Astronautics Project Manager National Space Research and Development Agency (NASRDA) Plot 555 Misau Street PMB 437 Garki, Abuja, FCT NIGERIA

Dear Mr. Sir,

REQUEST FOR ASSISTANCE-STRICTLY CONFIDENTIAL

I am Dr. Bakare Tunde, the cousin of Nigerian Astronaut, Air Force Major Abacha Tunde. He was the first African in space when he made a secret flight to the Salyut 6 space station in 1979. He was on a later Soviet spaceflight, Soyuz T-16Z to the secret Soviet military space station Salyut 8T in 1989.

He was stranded there in 1990 when the Soviet Union was dissolved. His other Soviet crew members returned to earth on the Soyuz T-16Z, but his place was taken up by return cargo. There have been occasional Progrez supply flights to keep him going since that time. He is in good humor, but wants to come home.

In the 14-years since he has been on the station, he has accumulated flight pay and interest amounting to almost $15,000,000 American Dollars. This is held in a trust at the Lagos National Savings and Trust Association. If we can obtain access to this money, we can place a down payment with the Russian Space Authorities for a Soyuz return flight to bring him back to Earth. I am told this will cost $3,000,000 American Dollars. In order to access his trust fund we need your assistance.

Consequently, my colleagues and I are willing to transfer the total amount to your account or subsequent disbursement, since we as civil servants are prohibited by the Code of Conduct Bureau (Civil Service Laws) from opening and/ or operating foreign accounts in our names.

Needless to say, the trust reposed on you at this juncture is enormous. In return, we have agreed to offer you 20 percent of the transferred sum, while 10 percent shall be set aside for incidental expenses (internal and external) between the parties in the course of the transaction. You will be mandated to remit the balance 70 percent to other accounts in due course.

Kindly expedite action as we are behind schedule to enable us include down-payment in this financial quarter.

Please acknowledge the receipt of this message via my direct number 234 (0) 9-234-2220 only.

Yours Sincerely,

Dr. Bakare Tunde Astronautics Project Manager

Для защиты от спама разрабатываются и применяются антиспам-фильтры, использующие самые разнообразные технологии — от анализа заголовков писем, до систем распознавания текста в графических изображениях. Естественно, что спамеры, в свою очередь, применяют различные, иногда достаточно оригинальные, технологии для обхода антиспам-фильтров.

- Это и лингвистические методы, когда в тексте письма намеренно делаются мелкие ошибки — в результате текст вполне «читабелен», однако стандартные лингвистические анализаторы не в состоянии его обработать.

- Это и различные хитрости при оформлении текста в HTML-письмах, когда основное сообщение размазано «мусорными» символами. При этом символы основного сообщения выводятся на экран обычным образом, а «мусорные» — белым цветом по белому фону и не видны при просмотре стандартными почтовыми клиентами.

- Это и разнообразные графические приемы, когда, например, одно и то же сообщение оформляется как картинка с текстом и при рассылке картинка слегка модифицируется (рис. 1.21) — немного меняется ее размер, цвет фона, накладываются незначительные штрихи и точки — чтобы затруднить автоматический анализ текста на картинке антиспам-фильтрами.

Рис. 1.21. «Графический» спам — один и тот же текст в разных письмах имеет различное графическое представление

Таким образом, спам разнообразен — как по своим целям, так и по техническим реализациям, и подробное изложение этой темы требует отдельного исследования, выходящего за рамки данного материала. И, резюмируя вышесказанное, необходимо отметить, что проблема борьбы со спамом (как и проблема защиты от вирусов) не решена — и не будет решена в обозримом будущем ни законодательными, ни техническими методами. До тех пор пока электронную почту можно будет использовать в злоумышленных целях, всегда найдутся те, кто будет это делать.

Глава 2. Среда для вирусов — три условия существования вредоносных программ

Операционные системы или приложения могут подвергнуться вирусному нападению в том случае, если у них есть возможность запустить программу, которая не является частью самой системы или приложения. Данному условию удовлетворяют все популярные «настольные» операционные системы, многие офисные приложения, графические редакторы, системы проектирования и прочие программные комплексы, имеющие встроенные языки сценариев.

Компьютерные вирусы, черви, троянские программы существуют для десятков операционных систем и приложений. В то же время есть огромное количество других операционных систем и приложений, для которых вредоносные программы пока не обнаружены. Что является причиной существования вредных программ в одних системах и отсутствия их в других?

Причина появления подобных программ в конкретной операционной системе или приложении — одновременное выполнение следующих условий:

- популярность, широкое распространение данной системы;

- документированность — наличие разнообразной и достаточно полной документации по системе;

- незащищенность системы или существование известных уязвимостей в ее безопасности и приложениях.

Каждое перечисленное условие является необходимым, а выполнение всех условий одновременно — достаточным для появления разнообразных вредоносных программ.

Кстати

Широко распространено мнение, что причина массовых эпидемий сетевых червей, внедрения троянских программ и т. п. — недостаточная безопасность операционной системы Microsoft Windows и большое количество ошибок в программном обеспечении от Microsoft — по сравнению с Linux и Mac OS.

Это не так. И Linux, и Mac OS не защищены от вредных программ, и для них существуют все те же черви и троянские программы. Единственная причина массовости Windows-взловредства» — популярность этой операционной системы. Если бы лидером рынка операционных систем для настольных компьютеров оказался Linux, то все кляли бы Линуса Торвальдса (Linus Torvalds), автора Linux, а не Билла Гейтса.

Условие популярности системы необходимо для того, чтобы она попалась на глаза хотя бы одному компьютерному хулигану или хакеру. Если система существует в единичных экземплярах, то вероятность ее злонамеренного использования близка к нулю. Если же производитель системы добился ее массового распространения, то очевидно, что рано или поздно хакеры и вирусописатели попытаются задействовать ее в своих интересах.

Напрашивается естественный вывод: чем популярнее операционная система или приложение, тем чаще она будет жертвой вирусной атаки. Практика это подтверждает:

распределение количества вредоносного программного обеспечения для Windows, Linux и Mac OS практически совпадает с долями рынка, которые занимают эти операционные системы.

Наличие полной документации необходимо для существования вирусов по есте-

ственной причине: создавать программы (включая вирусные) невозможно без знания того, как используются сервисы операционной системы, и без правил написания приложений. Относительно обычных мобильных телефонов конца прошлого и начала этого столетия, например, подобная информация была закрыта — ни компании-производители программных продуктов, ни хакеры не имели возможности разрабатывать программы для данных устройств. Относительно телефонов с поддержкой Java и у «умных» телефонов есть документация по разработке приложений — и, как следствие, появляются вредоносные программы, разработанные специально для телефонов данных типов. На рис. 2.1 — комментарий, обнаруженный в исходных кодах вируса СаЫг — первого вируса для смартфонов. Автор вируса сообщает, что производитель операционной системы для смартфонов предоставляет детальную информацию для разработки приложений. Исходный текст вируса (включая этот комментарий) был размещен автором вируса в Сети Интернет.

Caribe was writted in С++. Symbian/nok1a is giving us a complete sdk for developing applications for symblan operating system.

Symbian could be a very extended operating system used in mobile phones in the future. Today is the more extended and in my opinion it could be more yet (M$ is fighting too for being into this market too).

Symblan is giving its api as С++ classes (i have not used the Java sdk). Its offering lot of functions for managing all in the phone: calls, sms, mms, gprs, bluetooth,alarms,agend,..all you can do with your phone you can do programatically too.

Рис. 2.1. Комментарий к исходному коду вируса Cabir

Уязвимостями называют ошибки (дыры) в программном обеспечении — как программистские (ошибка в коде программы, позволяющая вирусу «пролезть в дыру» и захватить контроль над системой), так и логические (возможность проникнуть в систему легальными, иногда даже документированными методами). Если в операционной системе или в ее приложениях есть известные уязвимости — такая система открыта для вирусов, какой бы защищенной она ни была.

Под защищенностью системы понимаются архитектурные решения, которые не

позволяют новому (неизвестному) приложению получить полный или достаточно широкий доступ к файлам на диске (включая другие приложения) и потенциально опасным сервисам системы. Подобное ограничение фактически блокирует

любую вирусную активность, но при этом, естественно, накладывает существенные ограничения на возможности обычных программ.

Примеров широко известных защищенных многофункциональных и открытых операционных систем и приложений, к сожалению, нет. Частично удовлетворяет требованию защищенности Java-машина, которая запускает Java-приложение в режиме «песочницы» (строго контролирует потенциально опасные действия приложения). И действительно, «настоящих» компьютерных вирусов и троянских программ в виде Java-приложений не было достаточно долгое время (за исключением тестовых вирусов, которые были практически неработоспособны). Вредоносные программы в виде Java-приложений появились лишь тогда, когда обнаружились способы обхода встроенной в Java-машину системы безопасности.

Примером широко используемых защищенных систем могут служить операционные системы в мобильных телефонах (не в «умных» смартфонах и без поддержки загружаемых извне Java-программ). Но в них невозможно установить новые программы, нет документации для их разработки. В результате — резкое ограничение функционала системы, невозможность его наращивания. Но зато нет и вирусов.

Другим примером платформы, закрытой для вирусов, является платформа BREW. В мобильные телефоны на этой платформе устанавливаются только сертифицированные приложения (используется криптоподпись) и строго через провайдера мобильной связи. К разработке приложений для BREW привлекаются сторонние компании, существует подробная документация по разработке. Однако для каждого приложения необходимо получить сертификат — что снижает скорость разработки, усложняет ее бизнес-процессы. В результате данная система не может похвастаться большой популярностью и обилием приложений — по сравнению с конкурирующими предложениями.

Сложно представить, что бы было, если бы настольные системы типа Windows или Mac OS были построены на тех же принципах. Существенно усложнилась бы (или даже просто стала невозможной) разработка программного обеспечения независимыми компаниями, значительно обеднел бы спектр различных интернет-услуг, скорость работы бизнес-процессов была бы заметно ниже. Мир был бы другим — беднее, скучнее и медленнее. Таким образом, ущерб от вирусных атак можно рассматривать как плату за то, что мы живем в динамичном мире, в мире информации и высоких скоростей.

1 Источник — http://www.computereconomics.com, аналитическое агентство Computer Economics.

2 Источник — http://www.idc.com, аналитическое агентство IDC.

[

Вернуться к списку] [

Комментарии (0)]